Page 2 sur 2

Re: les failles sont comblées avec la mise à jour noyau

Posté : dim. 11 mars 2018 13:46

par Insam

Dernier message de la page précédente :

Heu !

y'a un schmillblic là ! D'abord c'est pas le sujet du post, faut que tu en créés un bien à toi, ensuite pour que les grosses têtes puissent déjà comprendre sur quoi tu fonctionnes, faut que tu les rencardes en faisant une "signature utile" c'est pas obligé mais grandement conseillé pour être dépanné !

https://forum-francophone-linuxmint.fr/ ... 608#p25608

Zut: Coiffé au poteau par arghlub

le Lucky Luke du coin, poste plus vite que son ombre !

Re: les failles sont comblées avec la mise à jour noyau

Posté : dim. 11 mars 2018 13:48

par arghlub

Re: les failles sont comblées avec la mise à jour noyau

Posté : dim. 11 mars 2018 14:16

par BlaiseP

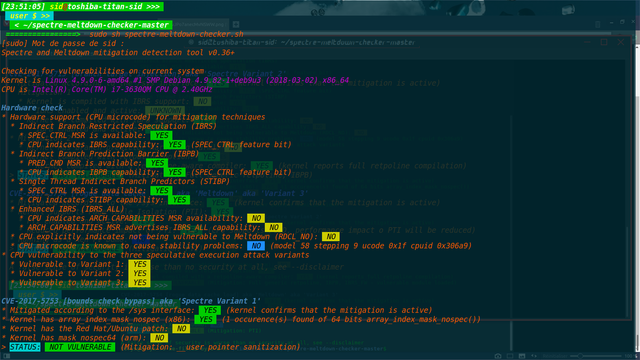

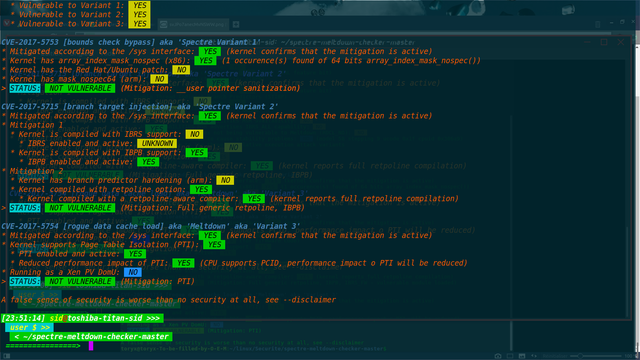

Avec le noyau 4.13.0-36, c'est OK pour les trois variantes de Spectre.

Même s'il reste dans la partie CPU microcode une tripotée (8) de NO en rouge (IBRS, IBPB et STIBP) ce qui ne semble manifestement pas souhaitable donc une vulnérabilité aux trois variantes d'attaques "speculative execution".

Comme les tests Spectre viennent après ce constat, il est permis d'envisager que l'exploitation de ces trois failles par Spectre est neutralisée.

Pour ce qui est de Meldown, c'est moins clair. "CPU explicitly indicates not being vulnerable to Meltdown (RDCL_NO): NO (en bleu)".

Considérant qu'un NO en bleu semble moins grave (pas vert, non plus) qu'un NO en rouge, la phrase avec la réponse est franchement tartignolle "le CPU n'indique pas qu'il n'est pas vulnérable à Meldown" ... oh punaise, les doubles négations ... En clair, le CPU ne sait pas (peut-être, faut voir), c'est ça ? Ou bien, ça devrait aller ?

Re: les failles sont comblées avec la mise à jour noyau

Posté : dim. 11 mars 2018 19:42

par angelique

Lol avec le même noyau j'ai un résultat différent ....

désolée pour mon 2ème écran.

Re: les failles sont comblées avec la mise à jour noyau

Posté : lun. 12 mars 2018 18:46

par Insam

Je viens d'essayer ce noyau, je ne sais pas encore si je peux le garder.

Aucun changement par rapport au 44.kekchose, donc les patchs en sont toujours au même point. (j'ai idem BlaiseP)

J'ai recréé ce que me donne le terminal mais en français (c'est sensé être plus simple à comprendre pour les nuls en anglais comme moi...Mais en fait j'y pige rien de plus)

Re: les failles sont comblées avec la mise à jour noyau

Posté : mer. 4 avr. 2018 19:35

par angelique

Nouvelle version //

http://angelik.altervista.org/angelique ... checker.sh" onclick="window.open(this.href);return false; // Spectre and Meltdown mitigation detection tool v0.36+

Source ::

Code : Tout sélectionner

kitty@kitty ~/Téléchargements $ wget https://github.com/speed47/spectre-meltdown-checker/archive/master.zip

--2018-04-04 19:52:19-- https://github.com/speed47/spectre-meltdown-checker/archive/master.zip

Résolution de github.com (github.com)… 192.30.253.112, 192.30.253.113

Connexion à github.com (github.com)|192.30.253.112|:443… connecté.

requête HTTP transmise, en attente de la réponse… 302 Found

Emplacement : https://codeload.github.com/speed47/spectre-meltdown-checker/zip/master [suivant]

--2018-04-04 19:52:20-- https://codeload.github.com/speed47/spectre-meltdown-checker/zip/master

Résolution de codeload.github.com (codeload.github.com)… 192.30.253.121, 192.30.253.120

Connexion à codeload.github.com (codeload.github.com)|192.30.253.121|:443… connecté.

requête HTTP transmise, en attente de la réponse… 200 OK

Taille : 37748 (37K) [application/zip]

Enregistre : «master.zip»

master.zip 100%[===================>] 36,86K --.-KB/s ds 0,1s

2018-04-04 19:52:21 (293 KB/s) - «master.zip» enregistré [37748/37748]

kitty@kitty ~/Téléchargements $ unzip master.zip

Archive: master.zip

a8b557b9e22ad4f24929120f3bda3209b75c54fc

creating: spectre-meltdown-checker-master/

inflating: spectre-meltdown-checker-master/LICENSE

inflating: spectre-meltdown-checker-master/README.md

inflating: spectre-meltdown-checker-master/spectre-meltdown-checker.sh

kitty@kitty ~/Téléchargements $ cd spectre-meltdown-checker-master/

kitty@kitty ~/Téléchargements/spectre-meltdown-checker-master $ su

Mot de passe :

kitty spectre-meltdown-checker-master # ls

LICENSE README.md spectre-meltdown-checker.sh

kitty spectre-meltdown-checker-master # sh spectre-meltdown-checker.sh

Spectre and Meltdown mitigation detection tool v0.36+

Re: les failles sont comblées avec la mise à jour noyau

Posté : mer. 4 avr. 2018 20:47

par Insam

Aucune amélioration en réalité, chez moi, idem à la ligne près !

Re: les failles sont comblées avec la mise à jour noyau

Posté : sam. 7 avr. 2018 18:03

par toryx

salut

de bons résultats chez moi avec le noyaux 4.16 ( installé en manuel )

par contre j'ai du upgradé le driver proprio de ma gtx660 vers la V 390.48, pour plus de stabilité

Re: les failles sont comblées avec la mise à jour noyau

Posté : sam. 7 avr. 2018 19:20

par angelique

OK merci de l'info , il va falloir attendre que le 4.16 soit officiellement proposé dans les dépôts de maj

Re: les failles sont comblées avec la mise à jour noyau

Posté : dim. 8 avr. 2018 00:01

par melissa6969

le kernel 4.16 apporte pas tant de nouveautés que ça dans la protection des failles je trouve..

Suite à un problème de compatibilité du kernel 4.15 sur ma Debian Sid, j'ai du installer le kernel de Debian Stable, le 4.9.

Je viens de lancer le script pour comparer, et y a très peu de différences entre le 4.9 et le 4.16 finalement.

à en croire le retour, je suis pas vulnérable.

ou j'ai mal compris